Kurzanleitungen/Howtos

Kurzanleitungen/Howtos

Diese Anleitung zeigt, wie Sie mittels einer Komplettsicherung der Festplatte, Neupartitionierung und Wiederherstellung der Daten das Alignment korrigieren können.

Befinden sich auf der Festplatte/SSD verschlüsselte Partitionen und ist die Festplatte komplett mit Partitionenen belegt, so läßt sich das Alignment nicht durch Verschieben der Partitionen korrigieren.

WARNUNG: Die folgende Anweisung richtet sich nur an fachkundige Personen. Bei jedem Schritt kann es zum kompletten Datenverlust kommen. Alle Angaben ohne Gewähr.

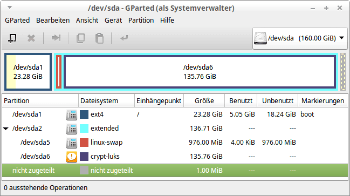

Im Folgenden wird davon ausgegangen, daß das Alignment der Partitionen auf der Festplatte "/dev/sda" korrigiert werden soll. Das Überprüfen des Alignments geschieht mittels parted. Möchten Sie überprüfen, ob die 1. Partition auf "/dev/sda" korrekt ausgerichtet ist, so bringt

parted /dev/sda align-check opt 1Für die kommenden Schritte werden die Linux-Live-Systeme Clonezilla und Knoppix benötigt. Diese können Sie entweder auf eine DVD-RW brennen oder mittels UNetbootin auf einen USB-Stick schreiben.

Bevor es losgeht, sollten Sie sich unter dem laufenden Betriebssystem das aktuelle Festplattenlayout ausgeben lassen und in einer Textdatei auf einem (weiteren) USB-Stick speichern:

parted /dev/sda -s unit MiB print > festplattenlayout.txtblkid /dev/sda* > uuids.txtZum Speichern der kompletten unveränderten Festplatte wird Speicher auf einem Netzwerkserver (z.B. NFS oder Samba), einer USB-Festplatte oder einem anderen Medium benötigt.

Die Sicherung mittels Clonezilla dient als Quelle zum Zurückspielen der Daten auf die neu angelegten Partitionen und im Falle eines Problems zur Wiederherstellung des ursprünglichen Festplatteninhaltes.

Für diesen Schritt booten Sie vom zuvor erstellten Clonezilla-Bootmedium. In der Dokumentation "Administration von Debian & Co. im Textmodus 2015 mit Referenz" sind die einzelnen Schritte zum Anfertigen einer Sicherung in Screenshots erklärt. Quellmedium ist hierbei die komplette Festplatte, deren Alignment korrigiert werden soll.

Hinweis: Das Komprimieren der Sicherung lohnt sich nur, wenn das Backupmedium relativ langsam und die CPU schnell sind und sich nur wenig verschlüsselte Partitionen auf der Festplatte befinden. Verschlüsselte Daten können durch Kompression sogar größer werden, was das Sichern – durch zusätzlich benötigten Speicherplatz und unnötigen Rechenaufwand – verlangsamt.

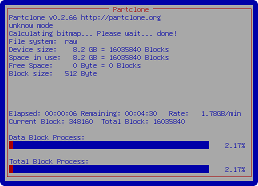

Beim Sichern mit Clonezilla werden die Daten einer jeden Partition auf eine oder mehrere Dateien aufgeteilt. Diese müssen wieder zusammengesetzt werden, um später auf die Dateien innerhalb der gesicherten Partitionsdatei(en) zugegreifen zu können.

Dies geschieht (z.B. direkt auf den Netzwerkserver) für die 1. Partition von "/dev/sda" (zusammengesetzte Partitionsdatei ist hier "sda1-os.dd") beispielsweise mit

cat sda1.*.uncomp.* | sudo partclone.restore -C -W -s - -O sda1-os.ddDie weiteren Partitionsdateien werden analog erstellt.

ACHTUNG: Bei diesem Schritt gehen alle Daten auf der Festplatte verloren!

Nun starten Sie den Rechner vom Knoppix-Bootmedium. Mit GParted (oder anderem Partitionierungswerkzeug) löschen Sie nun die komplette Partitionierung der Festplatte durch Anlegen einer neuen Partitionstabelle.

Im Anschluß werden die Partitionen neu angelegt: Wichtig ist hierbei, daß vor der ersten Partition ca. 2 MB freibleiben. Die Partitionen müssen (um Probleme beim Booten von der Festplatte und Einhängen von Partitionen vorzubeugen) nach dem Anlegen wieder dieselben Nummern wie im alten Festplattenlayout (siehe zuvor erstellte Textdatei) haben.

Handelt es sich um eine Partitionstabelle im MSDOS-Format, so ist darauf zu achten, daß die Nummern der Partitionen in der korrekten Reihenfolge angelegt werden. Bei den primären und der erweiterten Partition werden die Nummern nach der Position auf der Festplatte (die Partition mit dem kleinsten Startsektor hat die 1) vergeben. Bei den logischen Partitionen geschieht die Nummerierung nach der "Anlegereihenfolge" (die zuerst angelegte Partition hat die 5).

Im Beispiel wird die unverschlüsselte Systempartition "/dev/sda1" neu erstellt. "!!!UUID!!!" muß durch die UUID der alten "/dev/sda1"-Partition ersetzt werden (siehe Textdatei).

mkfs.ext4 /dev/sda1

tune2fs -U !!!UUID!!! /dev/sda1

mkdir -p /mnt/os

mount /dev/sda1 /mnt/osFür weitere nichtverschlüsselte Partitionen gehen Sie analog vor.

Hängen Sie das Backupmedium (USB, NFS, Samba, etc.) mit den zusammengesetzten Partitionsabbilddateien in das aktuelle Verzeichnis ein. In diesem Beispiel wird das Betriebssystem aus der zuvor gemounteten Datei "sda1-os.dd" mittels rsync auf die Partition übertragen.

mkdir -p /mnt/os-o

mount -o loop sda1-os.dd /mnt/os-o

rsync -raPy /mnt/os-o/ /mnt/os

umount /mnt/os-oFür weitere nichtverschlüsselte Partitionen gehen Sie analog vor.

Im Folgenden wird davon ausgegangen, daß die Partition "/dev/sda5" ursprünglich mit LUKS verschlüsselt war und die neu angelegte Partition "/dev/sda5" erneut verschlüsselt werden soll. Die Befehle werden in einer root-Shell ausgeführt (passen Sie Dateisystem (ext4), Mappername (crypto) und Mountpunkt (/mnt/crypto) für Ihr Setup an):

cryptsetup luksFormat -c aes-xts-plain64 -s 512 -h sha512 -y /dev/sda5

cryptsetup luksOpen /dev/sda5 crypto

mkfs.ext4 /dev/mapper/crypto

mkdir -p /mnt/crypto

mount /dev/mapper/crypto /mnt/cryptoFür weitere verschlüsselte Partitionen gehen Sie analog vor.

Die Partitionsabbilddatei "sda5-crypto.dd" wird per "cryptsetup" und "mount" eingehängt und der Inhalt per "rsync" auf die Partition übertragen:

mkdir -p /mnt/crypto-o

cryptsetup luksOpen sda5-crypto.dd crypto-o

mount /dev/mapper/crypto-o /mnt/crypto-o

rsync -raPy /mnt/crypto-o/ /mnt/crypto

umount /mnt/crypto-o

umount /mnt/crypto

cryptsetup luksClose crypto

cryptsetup luksClose crypto-oFür weitere verschlüsselte Partitionen gehen Sie analog vor.

Damit das zurückgesicherte Betriebssystem gebootet werden kann, muß der Bootmanager (in den allermeisten Fällen ist dies – wie im Beispiel – grub) installiert werden. Hierzu wechseln Sie in das Betriebssystem auf der Festplatte:

chroot /mnt/osHängen Sie nun die für grub nötigen Pseudo-Dateisysteme "proc" und "sys" ein und stoßen Sie die Installation von "grub" sowie die Suche nach einzubindenden Kerneln und anderen Betriebssystemen an:

mount /proc

mount /sys

grub-install /dev/sda

update-grub

umount /mnt/osDamit es nicht noch auf der Zielgeraden zu Datenverlust kommt, sollten Sie alle gemounteten Dateisysteme wieder aushängen und abschließend den Rechner neu starten (ohne eingelegtes Knoppix-Medium).

Die folgenden Anweisungen richten sich ausschließlich an fachkundige Personen.

Bei jedem Schritt kann es zum kompletten Datenverlust kommen. Alle Angaben ohne Gewähr!

Die Anweisungen, Skripte, etc. sind ausschließlich für Lernzwecke auf Lernsystemen und nicht für Produktivumgebungen bestimmt!

Die folgenden Anweisungen richten sich ausschließlich an fachkundige Personen.

Bei jedem Schritt kann es zum kompletten Datenverlust kommen. Alle Angaben ohne Gewähr!

Die Anweisungen, Skripte, etc. sind ausschließlich für Lernzwecke auf Lernsystemen und nicht für Produktivumgebungen bestimmt!